数十万PhpStudy用户被植入后门,快来检测你是否已沦为“肉鸡”

数十万PhpStudy用户被植入后门,快来检测你是否已沦为“肉鸡”

北京时间9月20日,杭州公安发布《杭州警方通报打击涉网违法犯罪暨‘净网2019’专项行动战果》一文,文章曝光了国内知名PHP调试环境程序集成包“PhpStudy软件”遭到黑客篡改并植入“后门”。截至案发,近百万PHP用户中超过67万用户已被黑客控制,并大肆盗取账号密码、聊天记录、设备码类等敏感数据多达10万多组,非法牟利600多万元。

面对如此性质恶劣的网络攻击事件,360安全大脑已独家完成了针对“PhpStudy后门”的修复支持,能够有效清除和修复该植入“后门”,第一时间守护用户的个人数据及财产安全,建议广大用户尽快前往https://dl.360safe.com/instbeta.exe下载安装最新版360安全卫士进行修复!

案情破获

自2016年开始潜伏,累计67万电脑沦为“肉鸡”

PhpStudy软件对于国内众多开发者而言,并不陌生。它是一款免费的PHP调试环境的程序集成包,集成了最新的Apache、PHP、MySQL、phpMyAdmin、ZendOptimizer多款软件一次性安装,无需配置即可直接使用,具有PHP环境调试和PHP开发功能。因为免费公益、简易方便,现已发展到一定的规模,有着近百万PHP语言学习者、开发者用户。

然而,如此绿色无公害的“国民”开发软件遭到了黑客的毒手,并且犯罪动机竟然出自黑客的技痒和虚荣心。据杭州公安披露,黑客组织早在2016年就编写了“后门”文件,并非法侵入了PhpStudy的官网,篡改了软件安装包植入“后门”。而该“后门”具有控制计算机的功能,可以远程控制下载运行脚本实现用户个人信息收集。

从2016年起,黑客利用该“后门”犯罪作恶一发不可收拾,大量中招的电脑沦为“肉鸡”执行危险命令,不计其数的用户账号密码、电脑数据、敏感信息被远程抓取和回传。据统计,黑客已控制了超过67万台电脑,非法获取账号密码类、聊天数据类、设备码类等数据10万余组,而此案也是2019年以来,国内影响最为严重的供应链攻击事件。

雷霆行动

后门涉及多个版本,360安全大脑国内率先支持修复

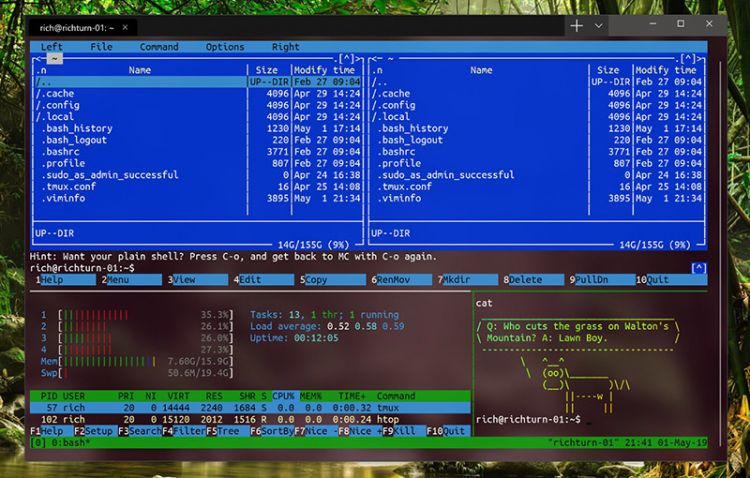

值得注意的是,经360安全大脑的监测发现,被篡改的软件版本并不单单是官方通告的PhpStudy2016版本中的Php5.4版本,而是在PhpStudy 2016版和2018版两个版本中均同时被发现有“后门”文件的存在,并且影响部分使用PhpStudy搭建的Php5.2、Php5.3和Php5.4环境。虽然目前官方软件介绍页面中的下载链接已经失效,但在官网历史版本中仍能下载到。除了官网外,一些下载站提供的相同版本的PhpStudy也同样“不干净”。

360安全大脑的进一步深度溯源,确认绝大多数后门位于PhpStudy目录下的“php\php-5.4.45\ext\php_xmlrpc.dll”文件和“\php\php-5.2.17\ext\php_xmlrpc.dll”文件中,不过也有部分通过第三方下载站下载的PhpStudy后门位于“\php53\ext\php_xmlrpc.dll”文件中。通过查看字符串可以发现文件中出现了可疑的“eval”字符串。

(php_xmlrpc.dll文件中可疑的“eval”字符串)

“eval”字符串所在的这段代码通过PHP函数gzuncompress解压位于偏移0xd028到0xd66c处的shellcode并执行。

(解压shellcode并执行)

(部分shellcode)

经过解压之后的shellcode如下图所示,shellcode中经过base64编码的内容即为最终的后门。

(解压后的shellcode)

最终的后门请求C&C地址360se.net,执行由C&C返回的内容,目前该地址已无法正常连接。

(后门代码示意图)

虽然在杭州网警专案组的行动下,已经分别在海南、四川、重庆、广东分别将马某、杨某、谭某、周某某等7名犯罪嫌疑人缉拿,不过经360安全大脑的关联分析,目前网络中仍然有超过1700个php_xmlrpc.dll文件存在“后门”。

这些通过修改常用软件底层源代码,秘密添加的“后门”,可以在用户无感知的状态下,非法获取用户隐私数据,严重侵害了人民群众的合法权益,甚至危害国家安全。而360安全大脑通过多种技术手段防御,可以第一时间感知此类恶意文件的态势进程,并独家推出了修复方案。同时,360安全大脑特别建议:

1. 前往https://dl.360safe.com/instbeta.exe,尽快下载安装最新版360安全卫士,能有效清除并修复PhpStudy安装目录下的“后门”文件,全面保护个人信息及财产安全;

2. 请及时修改服务器密码,其他使用相同注册邮箱和密码的网络帐户也应该一并修改,消除风险;

3. 不要随意下载,接收和运行不明来源的文件,尽量到PhpStudy官网https://www.xp.cn/下载最新版PhpStudy安装包进行更新,以防中招。